📋Registro de Participante

📚Contenido de la Capacitación

🛡️¿Qué es la Seguridad Informática?

La Seguridad Informática (también llamada Ciberseguridad) es el conjunto de prácticas, tecnologías y medidas que protegen:

Su objetivo es evitar accesos no autorizados, ataques, robos o daños que puedan afectar a las personas o a la empresa.

Principales pilares de la seguridad informática:

Confidencialidad → Solo las personas autorizadas pueden acceder a la información.

️ Ejemplos en el día a día:

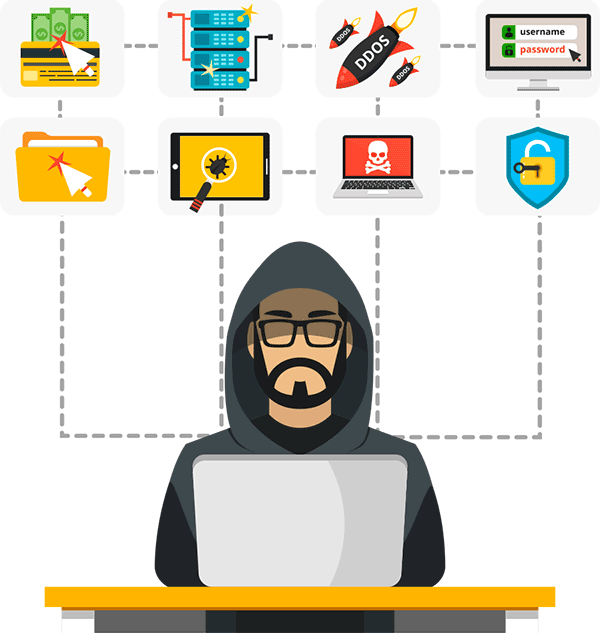

🚨Principales Amenazas en Toro Autos

- Phishing: Correos fraudulentos que buscan robar credenciales

- Malware: Software malicioso que puede dañar sistemas

- Ransomware: Secuestro de información con demanda de rescate

- Ataques a Redes: Intrusiones en la red corporativa

Los ciberdelincuentes envían correos que aparentan ser de proveedores, bancos o incluso de la propia empresa, buscando que un empleado entregue contraseñas o descargue malware.

🔐Buenas Prácticas de Seguridad

- Usar contraseñas fuertes y únicas para cada cuenta

- Activar la autenticación de dos factores (2FA)

- Mantener el software actualizado

- Verificar la autenticidad de correos electrónicos

- No conectar dispositivos USB desconocidos

- Realizar copias de seguridad regulares

- Reportar incidentes de seguridad inmediatamente

“Nunca escribas tus contraseñas en papeles visibles ni las compartas con nadie. Usa un gestor seguro para recordarlas.”

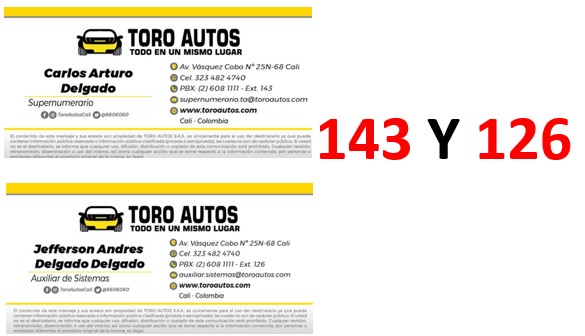

🚗Seguridad Específica en Toro Autos

- Proteger información de clientes y vehículos

- Mantener seguros los sistemas de gestión de inventario

- Proteger datos financieros y de facturación

- Asegurar comunicaciones con proveedores

- Cumplir con regulaciones de protección de datos

📞Protocolo de Respuesta a Incidentes

Si detecta una amenaza o incidente de seguridad:

- No interactúe con el elemento sospechoso

- Desconecte el equipo de la red si es necesario

- Reporte inmediatamente al equipo de IT

- Documente lo sucedido

- Coopere con la investigación

📝Evaluación de Seguridad Informática

1. ¿Qué es un ataque de phishing?

2. ¿Cuál es la mejor práctica para crear contraseñas seguras?

3. ¿Qué debes hacer si recibes una memoria USB de origen desconocido?

4. ¿Qué se debe hacer al recibir un email sospechoso?

5. ¿Qué es la autenticación de dos factores (2FA)?

6. ¿Qué debes hacer si alguien externo (visitante o proveedor) te pide usar tu computador de la empresa?

🏆Resultados de la Capacitación

🔐Acceso de Administrador

Ingrese sus credenciales

👨💼Panel de Administrador

Bienvenido, Sistemas

0

Total Participantes

0%

Promedio General

0

Aprobados

0

Tiempo Promedio (min)

📊Resultados de Participantes

| Nombre | Empresa | Cargo | Puntuación | Estado | Fecha/Hora | Acciones |

|---|---|---|---|---|---|---|

| Cargando datos... | ||||||